近年、企業の事業活動においてデジタル技術の利活用やDXが推進されています。しかし同時に、外部攻撃や内部不正、人為的ミスによる情報漏洩が発生しているため、セキュリティ対策の強化は企業にとって喫緊の課題です。

本記事では、企業で情報漏洩が起こる原因、ランサムウェアによる情報漏洩の事例やリスク、企業が実施すべき情報漏洩対策を解説します。

|

目次 |

1. 企業で情報漏洩が起こる原因

企業で情報漏洩が起こる3つの原因を解説します。

企業で情報漏洩が起こる3つの原因を解説します。

アタックサーフェスの拡大による外部攻撃の増加

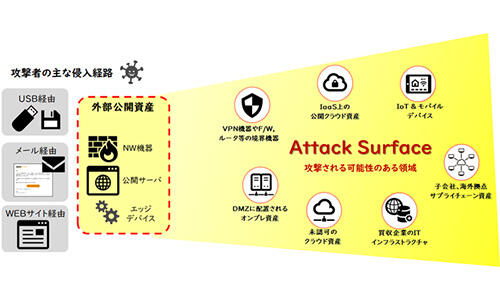

アタックサーフェスの拡大により外部攻撃が増加したことが、情報漏洩が起こる要因の一つです。アタックサーフェスとは、サイバー攻撃の対象となり得るインターネット上のIT資産のことで、「攻撃対象領域」と訳されます。

現在、テレワークによるパソコンの社外利用、クラウドサービスの利用増加に伴い、アタックサーフェスが拡大しています。アタックサーフェスの例は、次のとおりです。

- パソコンやモバイルサーバー

- VPN機器

- Webサイト

- アプリケーション

- クラウドサービス など

自社だけでなく、グループ会社や取引先などサプライチェーンのIT環境も含まれるため、企業はすべてを把握しきれない。その結果、脆弱性が狙われて不正アクセスやランサムウェア攻撃などが発生し、情報漏洩が起こってしまうのです。

【関連記事】企業システムの守りの要、「アタックサーフェス(Attack Surface)」とは

内部不正

内部不正も情報漏洩が発生する原因となります。

独立行政法人情報処理推進機構が報告した「情報セキュリティ10大脅威 2024」によると、組織向け脅威のうち「内部不正による情報漏洩等の被害」は第3位となりました。

具体的には、悪意を持った従業員や退職者による機密情報の持ち出しや、社内情報の削除などが発生しています。内部不正の手口は、次のとおりです。

- 自身の権限を乱用して機密情報にアクセスし、窃取や不正操作を行う

- USBメモリやクラウドストレージなどを利用して、外部に持ち出す

【参考】情報セキュリティ10大脅威 2024|独立行政法人情報処理推進機構

人為的ミス

人為的ミスが原因で情報漏洩が起こるケースも見られます。

一般財団法人日本情報経済社会推進協会の調査によると、2022年度における事象分類別の事故報告件数は、「誤配達・誤交付」が3,013件(43.0%)、「誤送信」が1,730件(24.7%)でした。

これは「不正アクセス」の438件(6.2%)、「マルウェア・ウイルス」の127件(1.8%)よりも大きい割合です。

原因別の集計を見ると、「手順・ルール違反作業、操作」が2,803件でトップ、次いで「作業・操作ミス」の2,445件、「確認不足」の1,979件が続きました。

従業員のセキュリティ意識や情報リテラシーが高くない場合や、不注意によるミスによって機密情報の漏洩につながってしまうため対策が必要です。

【参考】2022年度 個人情報の取扱いにおける事故報告集計結果|一般財団法人日本情報経済社会推進協会

2. ランサムウェアによる情報漏洩の事例

続いて、ランサムウェアによる情報漏洩の事例をご紹介します。

ランサムウェアとは、感染したパソコンをロックしてデータを不正に暗号化し、復元と引き換えに身代金を要求するプログラムのことです。

独立行政法人情報処理推進機構が報告した「情報セキュリティ10大脅威 2024」の1位は、9年連続で「ランサムウェアによる被害」となりました。ランサムウェアによって窃取された機密情報はダークウェブに掲載されることもあり、情報漏洩につながってしまいます。

ここでは、ランサムウェアによる被害の国内事例と海外事例を見てみましょう。

【関連記事】企業のランサムウェア対策とは。脆弱性を放置しないために

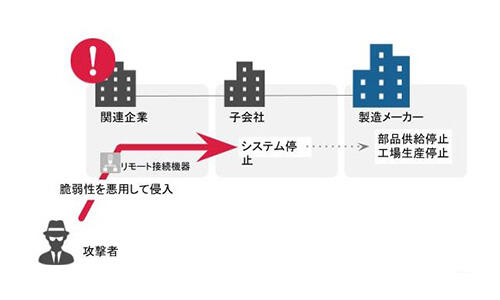

国内事例|関連会社のVPN機器から侵入

まずは国内のメーカーがランサムウェアによる被害に遭った事例です。

関連会社が使用しているVPN機器の脆弱性を狙って侵入したランサムウェアに感染し、子会社のシステムが停止。部品供給が止まり、メーカーの全工場までもが停止する事態に陥りました。

本社が直接攻撃されなくても、関連会社で発生したランサムウェア攻撃によって横展開し、被害が広がるリスクがあります。またVPN機器の脆弱性が悪用される場合、認証情報などが盗まれている可能性があるでしょう。

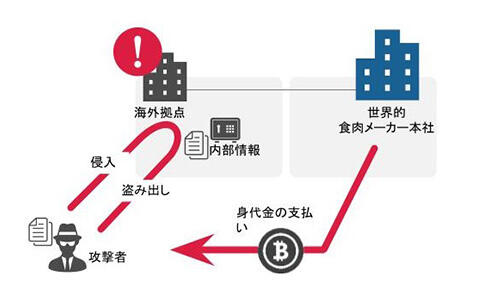

海外事例|海外子会社からの侵入

海外の子会社から侵入されてランサムウェアに感染し、世界的食肉メーカー本社が被害に遭った事例です。

攻撃者は海外拠点に侵入し、窃取した内部情報を悪用して本社を攻撃し、数カ国の拠点でITシステムが停止。本社側は盗まれた機密情報の漏洩を懸念し、ビットコインで約10億円の身代金を支払いました。

2つの事例の侵入経路はさまざまですが、管理が行き届いていない箇所(関連企業・海外子会社)から侵入している、という共通点があると考えられます。

3. 情報漏洩によるリスク

個人情報の漏洩などが発生すると、ニュースなどで取り上げられて企業の評判が落ち、社会的信頼の損失につながるリスクがあります。刑事罰や民事上の損害賠償責任を科される可能性も考えられるでしょう。

さらにインシデント対応や情報漏洩が起こった原因の調査、顧客対応にもコストがかかり、大きな経済的損失が発生します。

IBMの2023年「データ侵害のコストに関する調査」を見ると、ランサムウェアによる身代金の請求や情報漏洩など、データ侵害による世界平均の被害コストは、445万米ドルで増加傾向です。

このような社会的・経済的損失を出さないためにも、企業は次章で紹介する対策に取り組む必要があります。

【参考】2023年「データ侵害のコストに関する調査」|IBM

4. 企業が実施すべき情報漏洩対策6選

ここでは、企業が実施すべき6つの情報漏洩対策をご紹介します。

アタックサーフェス管理(ASM)を実施する

まずは、徹底したアタックサーフェス管理(ASM)の実施が重要です。

アタックサーフェス管理(ASM)とは、企業のシステムやネットワーク、デバイスなどのセキュリティ状況をリアルタイムで把握して管理することです。攻撃対象領域を継続的に監視して評価することで、企業は適切な対策を実行できるようになります。

2024年にデジタル庁が公開した「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」では、「重要なセキュリティ対策の考え方」として、アタックサーフェスの管理、防御が紹介されています。

同ガイドラインでは、以下のポイントが言及されました。

- まずはセキュリティ設計でアタックサーフェスを極力減らすことが重要

- さらにアタックサーフェスを把握するために、組織内のリソース管理を徹底して、最新の状態を維持し、脆弱性を減らすような仕組みを導入する

しかし組織内におけるアタックサーフェスの数が多い場合、手作業による管理は容易ではありません。正確に把握するには、ASMツールの活用が欠かせないといえるでしょう。

【参考】政府情報システムにおけるセキュリティ・バイ・デザインガイドライン|デジタル庁

セキュリティ製品を導入する

アタックサーフェス管理(ASM)によって課題を洗い出し、対策を立てて必要なセキュリティ製品やソリューションを導入しましょう。

例として、クラウドセキュリティ、ネットワークセキュリティ、エンドポイントセキュリティの製品やソリューションをご紹介します。

|

セキュリティ製品・ソリューションの例 | |

|---|---|

| クラウドセキュリティ |

・CASBの機能を導入して、従業員のクラウドサービスの利用状況を監視 ・IDaaS運用支援ソリューションで、クラウドアクセスの認証をシングルサインオンや多要素認証で強化 |

| ネットワークセキュリティ |

・ファイアウォールで脅威の侵入を遮断 ・SASEの機能を導入し、テレワークやモバイルからのクラウドアクセスを一元化して制御 |

| エンドポイントセキュリティ |

・アンチウイルスソフトの導入でウイルス感染を防止 ・EPPの導入で、エンドポイント(端末・機器)をマルウェア感染から保護 ・EDRを併用して侵入した脅威を検出し取り除く |

ID・パスワードを厳格に管理する

クラウドサービスの利用によってID・パスワードの数が増えているため、厳格な管理が求められています。

例えば、特定されにくいパスワードを作って、ID・パスワードを書いたメモを放置せずに鍵のかかる場所に入れて保存することが大切です。可能であればパスワード管理ツールを導入し、複雑なパスワードを自動生成したり、パスワードを適切に保管したりしましょう。

また多要素認証システムやSSOの利用も有効な手段です。「知識情報」「所持情報」「生体情報」から2つ以上を組み合わせて本人確認を行う多要素認証は、セキュリティ強化に役立ちます。SSO(シングルサインオン)を併用すれば、複数のID・パスワードを1組の認証で行えるため、利便性が高まるでしょう。

【関連記事】IT管理者が注意すべきパスワード管理方法・ツールとは?

機器や情報の不要な持ち出しを制限する

パソコンやモバイル、USBメモリの不要な持ち出しを制限しましょう。機器の管理ミスによって情報漏洩が起こる場合があるので、持ち出しのルールを取り決めることが重要です。

例えば、個人で使用しているパソコンから社内ネットワークにアクセスしない、個人のUSBメモリを会社用のパソコンに使用しない、などのルールを決めて共有しておきましょう。

メールの誤送信対策を実施する

人為的ミスによる情報漏洩を防ぐために、メールの誤送信対策を実施しましょう。具体的には、以下の方法が挙げられます。

- メール送信前にダブルチェックを行う

- 宛先、本文、添付などをチェックリストで確認しなければ送信できない、「送信前チェック機能」を活用する

- メール送信時にファイルを暗号化し、パスワードを送信する「添付ファイルの自動暗号化機能」を活用する

メールの送信時に宛先を間違える、間違った資料を添付する、などの事態が発生すると、自社だけでなく取引先の機密情報まで漏らしてしまう恐れがあります。悪気のないケアレスミスを防ぐためにも、あらかじめ対策を講じておきましょう。

従業員にセキュリティ教育を提供する

従業員の情報リテラシー向上のために、セキュリティ教育を定期的に提供しましょう。研修では、例えば以下の内容を共有して注意喚起することが大切です。

- パソコンの画面を開いたまま離席しない

- 机の上など誰でも見える場所に、書類を机の上など誰でも見える場所ににしない

- 鍵のかかる場所に重要書類を保管する

- 機密情報が書かれた書類をそのまま捨てない

- 厳格なパスワード管理を実施する

- 不審なメールや添付ファイルを開かない

- フィッシング詐欺やソーシャルエンジニアリングの手口を理解する など

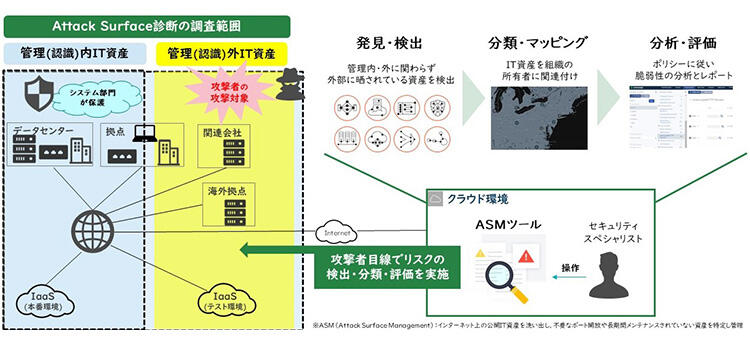

5. JBCCによる「Attack Surface診断サービス」

自社のみでASMツールを活用し、アタックサーフェスの状況を把握しようとしても、専門知識がなければ課題を発見するのは難しいと考えられます。また担当者の負荷が大きくなる点も懸念されます。

JBCCは、攻撃者目線で企業のIT資産を洗い出し、管理が不十分な資産を特定する「Attack Surface診断サービス」を実施しています。

外部にさらされている資産を検出して、セキュリティのスペシャリストが分析・評価して独自レポートで報告するサービスです。

レポートは、大量のデータから必要な情報だけを整理して、表やグラフを用いて作成されます。JBCCのスペシャリストが問題とされたIT資産に接続するため、リアルな出力内容をご覧いただけます。さらに検出リスクへの対策案を提案することも可能です。

「Attack Surface診断サービス」を導入すると、リスクの洗い出しが効率化され、適切な対策を講じることによってIT環境の継続的な改善が可能になります。

|

|

Attack Surface診断サービス「Attack Surface診断サービス」は、サイバー攻撃の侵入経路となり得るインターネット上のIT資産を見つけ出し、サイバー攻撃者の目線から脆弱性の有無や危険性の診断をお客様実環境で調査し、診断結果に基づく最適なセキュリティ対策の提案を定期的に実施するサービスです。 |

6. まとめ

企業の情報漏洩は、アタックサーフェスの拡大による外部攻撃、内部不正、人為的ミスによって起こります。とくにクラウドサービスの利用増加や働き方の変化によってアタックサーフェスが急速に拡大し、脆弱性を見落としている可能性があります。

アタックサーフェスの脆弱性が悪用されてランサムウェアに感染すると、横展開し被害が拡大する恐れがあるため早急な対応が必要です。

JBCCは、管理が不十分なIT資産を特定する「Attack Surface診断サービス」を提供しています。本サービスに関して、JBCCのセキュリティサービス事業部リスクアセスメント担当者が、パロアルトネットワークス株式会社主催のセキュリティイベント「Ignite 23 Japan」でセッションを行いました。以下のページより当日のアーカイブ動画の申し込みができるので、ぜひご覧ください。

▼Ignite 23 Japan JBCCセッション

「サプライチェーンを狙った攻撃が多発。その脅威と対策をAttackSurface診断で解決」▼