RaaSとは?「素人でも攻撃可能」なその実態。情報漏えい事例に学ぶ、従来型セキュリティ崩壊

- RaaSの仕組みと被害拡大の背景

- 二重脅迫やサプライチェーン攻撃などRaaSの攻撃手法

- 従来の防御の限界と、脆弱性管理やEPP・EDRを活用した多層防御の重要性

近年のサイバー攻撃が爆発的に増加している背景には、「RaaS(ラース)」と呼ばれるランサムウェア攻撃サービスによる、攻撃者のビジネスモデルの大きな変化があります。

RaaSの登場により、高度な専門知識を有していなくても容易にサイバー攻撃ができるようになったことが被害急増の主な背景です。

攻撃件数も攻撃対象も増えているだけでなく、セキュリティが強固だと思われがちな大手企業も実際に甚大な被害を受けているため、予断を許さない状況にあります。

本記事では、RaaSとは何かを踏まえ、実際の攻撃手法や事例、RaaS時代に必要なセキュリティ対策などを解説します。

RaaS(Ransomware as a Service)とは

RaaS(ラース)とは、「Ransomware as a Service」の略称です。近年、RaaSの存在がサイバー攻撃を助長している状況にあります。

まずはRaaSの概要や仕組みを解説していきます。

ランサムウェアをサービスとして提供

ランサムウェアとは、データを人質に取って身代金を要求するマルウェアのことです。これを「サービス」として提供するビジネスモデルがRaaSです。

ソフトウェアの利用期間に応じて料金を支払うSaaSと仕組みが似ているため、その名がつきました。利用者は月額利用料を支払うだけで、ランサムウェアを利用可能になります。

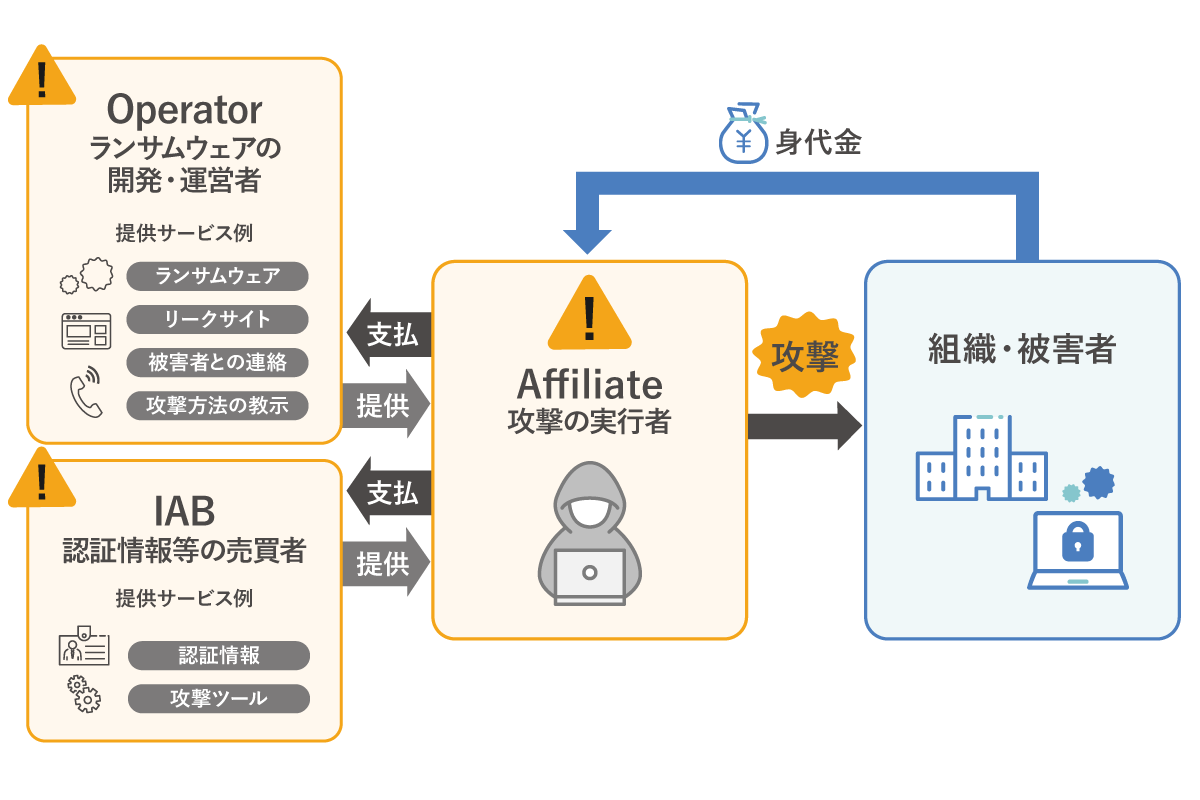

RaaSを構成するのは、開発や身代金要求を担当する「運営者(Operator)」と、ツールの提供を受けて実際の攻撃を担う「実行者(Affiliate)」です。さらに、標的企業へ侵入するための認証情報を専門に扱う「売買者(IAB)」が関与するケースもあります。

RaaSの仕組みは、以下の通りです。

攻撃が成功して身代金が支払われた場合、見返りとして身代金の一部が分配されるケースも確認されています。

RaaSが脅威となる理由

RaaSが脅威とされる最大の理由は、「高度な知識がなくても誰でもサイバー攻撃が可能」という点です。

技術的な知識を持たない人でも、サービスを利用することで実行者として手軽にランサムウェア攻撃ができるようになったことで、世界中で被害が急増しました。加えて、多くの実行者を巻き込めるため、攻撃対象も一気に広がります。

攻撃が成功すれば身代金が手に入る上、運営者はツールの利用料で安定した収益を得られる仕組みです。収益源が安定していることから運営者は攻撃手法の開発に集中できることも、より巧妙な攻撃手法が登場していることに関係していると考えられます。

中には攻撃マニュアルや24時間対応のサポートを用意しているRaaSまであり、まるで正規のITサービスのような利便性を備えています。

RaaS被害の最新事例

2025年10月、国内の大手企業がランサムウェア攻撃を受け、サプライチェーン全体に関わる事態として注目を集めました。感染の影響でシステム障害が発生し、業務停止を余儀なくされています。

加えてサーバーへの不正アクセスも重なり、取引先などの顧客情報の流出も確認されました。

復旧までに長い時間を要しており、被害の規模は甚大だといえるでしょう。なお、犯行声明も確認されており、攻撃を行ったグループはRaaSモデルを運用していると報じられています。

最新事例から見るRaaSの攻撃手法

RaaSによる攻撃手法はさまざまです。ここでは、RaaSによる最新の攻撃手法をご紹介します。

二重脅迫による身代金要求

これまでのランサムウェア攻撃といえば、データを暗号化してシステムを使用不能にする「ばらまき型」が主流でした。復号キーの提供と引き換えに身代金を要求するという手口です。

一方、近年のトレンドは暗号化に加え、「データの流出」も脅迫材料に身代金を要求する事例が多く見られます。「身代金を支払わなければ、盗み出したデータを公開する」と脅す手口です。

最近は手口がさらに悪質化し、多重脅迫を行うケースも珍しくありません。身代金交渉に応じるまでWebサイト等にDDoS攻撃を仕掛けてダウンさせたり、盗んだデータに含まれる顧客や取引先へ直接連絡して圧力をかけたりといった動きまで確認されています。

事例

2024年6月、ある大手企業がランサムウェア攻撃を受け、事業活動の広範囲にわたって甚大な影響が生じました。攻撃を行ったとされるRaaSグループは、システムを暗号化して機能を停止させるだけでなく、盗み出した情報をダークウェブに公開した可能性も指摘されています。

最終的には約25万人の個人情報が漏洩する事態となりました。主力のサービスは約2か月間にわたり利用停止に追い込まれ、営業利益ベースで48億円もの減益になったといわれています。

サプライチェーンを狙う弱点攻撃

大企業では多額のコストを投じて厳重なセキュリティ対策を施しているため、正面からの侵入は容易ではありません。そこで攻撃者が目を付けるのは、比較的対策が脆弱になりがちな関連子会社や取引先の中小企業です。

このような組織を踏み台にすることで、ターゲットである大企業への攻撃を試みようとします。IPA(独立行政法人情報処理推進機構)による「情報セキュリティ10大脅威 2025」を見ても、サプライチェーンや委託先を狙った攻撃は2位にランクインしており、常態化しています。

自社の守りをどれだけ固めていても、サプライチェーンを経由して攻撃されるリスクがあることも認識する必要があります。

事例

2022年3月、ある部品メーカーがランサムウェア攻撃の被害に遭いました。侵入経路は子会社が使用していたリモート接続機器の脆弱性で、そこから親会社のネットワークに入り込まれた事例です。

この攻撃によるシステムダウンで供給が滞り、大手取引先も1日稼働停止を余儀なくされました。わずか1日の停止とはいえ、生産に大きな遅れが出る結果となりました。

VPN機器・ネットワーク機器の脆弱性からの侵入

VPN機器やリモートデスクトップといったネットワーク機器は、ランサムウェアにとって格好の侵入口といえます。

警察庁の「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、VPNやリモートデスクトップ用の機器からの侵入は感染経路全体の8割以上を占めていることがわかっています。

主な原因は、IDやパスワードが予測されやすいものであったり、不要なアカウントが放置されていたりといった管理上の甘さです。実際に管理が不十分だった海外支社の機器から国内本社へ被害が及んだり、試験用アカウントの安易な設定を突かれたりといった事例も確認されています。

事例

VPN機器の脆弱性を突かれてランサムウェアに感染し、コンテナ管理システムに障害が発生した事例では、影響はおよそ3日間に及び、業務停止を余儀なくされました。

この攻撃ではログまでもが暗号化されてしまったため、侵入経路を厳密に特定するのは困難でした。しかし、複数の物理サーバーが被害を受けている状況などから、VPN機器からの侵入である可能性が高いとの見解が示されています。

実際に、VPN機器の接続元制限が行われていなかったり、既知の脆弱性への対応が未実施だったりといった不備が確認されました。

従来のセキュリティではRaaSへの対策が難しい

RaaSが登場したことで、ランサムウェア攻撃は増加傾向にあり、大企業までもが甚大な被害に遭っています。

被害が拡大している背景には、ランサムウェア攻撃そのものの数が増加していることに加え、従来のセキュリティでは対策が難しいことも関係しています。

なぜ従来のセキュリティではRaaSへの対策が難しいのか、その理由をみていきましょう。

境界防御モデルの崩壊

従来のセキュリティ対策は、「社内ネットワークは安全、インターネットは危険」という前提のもと、その境界線をファイアウォールなどで守る「境界防御」が主流でした。

しかし、クラウドサービスやテレワークが普及した現在、会社以外の場所から社内ネットワークに接続したり、社内から直接インターネット上のサービスを利用するような、境界を越えたアクセスが当たり前になっており、守るべき境界が曖昧になっています。

内部の守りが十分でない場合、VPN経由などでひとたび社内ネットワークへの侵入を許してしまうと、内部では攻撃者の動きを検知・防御できないケースも少なくありません。

アンチウイルスソフトの限界

多くの企業で導入されている従来型アンチウイルスソフトでは、過去に発見されたウイルスの特徴と照合する「パターンマッチング方式」が一般的です。

しかしRaaSの場合、攻撃のたびにコードを書き換えて「亜種」を生み出すランサムウェアもある点が厄介だといえます。過去のリストにはない新種のウイルスとして振る舞うため、監視の目をすり抜けてしまうのです。

また、Windowsの正規機能を悪用する「ファイルレスマルウェア」も脅威となっています。これはウイルスファイルそのものが存在しないため、従来のソフトでは検知することすら困難です。

RaaS時代に必要なセキュリティ戦略

RaaSの脅威には、「侵入させない」セキュリティだけでは対抗できません。

そのため、侵入されることを前提に、侵入したランサムウェアをいかに早く検知し、封じ込めるかに焦点を移す必要があります。

ここでは、RaaSの脅威に対抗するために必要なアプローチを解説します。

侵入経路を塞ぐ:脆弱性マネジメント

まず最優先で取り組むべきは、侵入の足がかりとなる「脆弱性」を放置しないことです。

管理しているサーバーやPC、ネットワーク機器のどこに危険が潜んでいるかを可視化し、優先順位をつけて対処する「脆弱性マネジメント」が欠かせません。

とはいえ、すべてを手動で管理するのは限界があるでしょう。そこで有効なのが、外部の攻撃者視点でシステムを診断し、リスクを洗い出すサービスの活用です。

脆弱性マネジメントサービス

JBCCが提供する「脆弱性マネジメントサービス」は、お客様の管理サーバーを網羅的にスキャンしてセキュリティエンジニアによる診断を行うソリューションです。年に1回の定期診断だけでは、どうしても迅速な脆弱性対応が難しいでしょう。

本サービスでは、日々更新される脅威情報をもとに定期的なスキャンを実施し、常に最新のリスク状況を把握できるのが大きな強みです。

また、サーバーを網羅的にチェックすることで、未管理の機器や無許可ソフトの検知も行えます。社内のIT資産を正確に把握した上で、規定違反や脆弱性の有無を評価します。

数ある脆弱性の中から優先して対処すべき項目を提示するため、リスクに対する迅速な対処が可能です。

侵入を検知・対処する:EPPとEDRの活用

社内の脆弱性をどれほど塞いでも、メールの添付ファイルやUSBメモリ、あるいはサプライチェーンを経由した侵入の可能性は残ります。だからこそ、万が一侵入された際の「検知」と、被害を最小限に抑えるための「初動対応」が欠かせません。

そこで役立つのが、「EPP(Endpoint Protection Platform)」と「EDR(Endpoint Detection and Response)」というソリューションです。

それぞれの役割は、以下の通りです。

| EPP | EDR | |

|---|---|---|

| 目的 | 感染防止 | 感染後の被害拡大の防止 |

| 役割 | 侵入前の防御 | 侵入後の検知・対処 |

| できること |

・マルウェアの検知・駆除 ・攻撃開始前のファイル削除 |

・不審な挙動の検知 ・ログによる侵入経路調査 ・感染端末の隔離 |

EPPだけでランサムウェアの感染を完全に防ぐことは不可能です。そこで重要になるのが、防御網をすり抜けて侵入した脅威をいち早く検知し、感染拡大を食い止めるEDRの役割です。

EPPで大半の攻撃をブロックしつつ、そこを突破してくる高度な脅威はEDRで捕捉することで、被害が広がる前に封じ込める体制を構築できます。

マネージドサービス for EPP Plus

「マネージドサービス for EPP Plus」は、次世代エンドポイントセキュリティ製品「Palo Alto Networks Cortex XDR Prevent」の運用を支援するサービスです。

AIや機械学習を活用した高度な防御機能を搭載しており、従来のアンチウイルスソフトでは防ぎきれなかった巧妙な攻撃にも対応できます。もしマルウェアを検知したとしても、JBCC側で必要に応じて隔離指示といった初動対応を実施し、被害拡大を防止します。

専門スキルを持つエンジニアが運用をバックアップするため、社内の負担を抑えつつ、確実なセキュリティ強化につなげられるでしょう。

マネージドサービス for EDR Plus

「マネージドサービス for EDR Plus」は、EDRソリューションの運用を支援するサービスです。

RaaS被害への対策において、何より重要となるのが「早期発見」と「初動対応」です。

本サービスでは、マルウェア攻撃の兆候をリアルタイムで検知し、素早い防御につなげます。万が一感染してしまった場合でも、対象端末をネットワークから遮断するといった処置を迅速に行うため、社内外への感染拡大を防ぐことが可能です。

専門スキルと豊富な実績を持つエンジニアが専任体制で担当するため、予兆の把握から緊急時の封じ込めまで、確実な支援を提供いたします。

RaaSの対策はJBCCにおまかせ

RaaSの脅威に対しては、単に高性能なセキュリティシステムを導入するだけでは対抗しきれないのが実情です。常にシステムを監視し、異常があれば即座に対処するプロセスが重要になってきます。

ただでさえ厄介なランサムウェアですが、RaaSの普及によって攻撃の頻度や手口が高度化しており、従来の体制では対応が追いつかないケースも増えてきました。

近年は手口も悪質化しているため、一度データが暗号化されてしまえば、身代金を支払っても復元される保証はありません。万が一情報の流出や被害拡大が起きれば、復旧や信頼回復に膨大な時間とコストを要することになるでしょう。

そこでJBCCでは、脆弱性の可視化・管理から、EPPによる「防御」、そしてEDRによる「事後対応」まで、対策に必要なフェーズをワンストップで支援いたします。高度なスキルと知見を持つエンジニアが担当しますので、強固なセキュリティ体制を構築できます。

また、窓口を一本化できる点も大きな特長です。複数のベンダーと契約する手間が省けるだけでなく、緊急時の連携もスムーズに行えるメリットがあります。

まとめ

本記事では、RaaSの仕組みや攻撃手法、必要なセキュリティ戦略や効果的なソリューションなどについて解説しました。

RaaSの台頭により、サイバー攻撃のハードルは劇的に下がりました。単なるデータの暗号化にとどまらず、情報の暴露を盾にした「二重脅迫」や、サプライチェーンの弱点を突く攻撃など、その手口は巧妙化しています。

「社内ネットワークは安全」という境界防御モデルや、従来のアンチウイルスソフトだけで企業を守り抜くことは困難といわざるを得ません。侵入されることを前提に、「脆弱性を塞ぐ」「攻撃を防御する」「侵入後の被害を最小限に抑える」という多層的な対策が求められています。

しかし、高度化する脅威に対して、これらすべての対策を自社リソースだけで運用し続けるのは、コスト・人材の両面で限界があるでしょう。

JBCCでは、攻撃の予兆を察知する脆弱性診断から、検知・防御、そして万が一の侵入に備える事後対応まで、セキュリティ対策に必要なすべてのフェーズをワンストップで支援します。

高度な専門知識を持つエンジニアがお客様のセキュリティ運用を代行・支援するため、担当者の負担を軽減しつつ、強固な防御を構築可能です。

詳しくは、以下のリンクからご確認ください。

製品・サービス

お客様事例

おすすめ

見逃し配信

資料ダウンロード

企業のIT活用をトータルサービスで全国各地よりサポートします。

JBCC株式会社は、クラウド・セキュリティ・超高速開発を中心に、システムの設計から構築・運用までを一貫して手掛けるITサービス企業です。DXを最速で実現させ、変革を支援するために、技術と熱い想いで、お客様と共に挑みます。